Fachartikel

Im Überblick

Im Überblick

Inhalte

27.09.16 - Wie Online-Händler ihrer Buchführungspflicht nachkommen

11.08.16 - Effiziente Compliance mittels Netzwerkzugangskontrolle

26.07.16 - Chancen und Risiken für Unternehmen vor dem Hintergrund aktueller Datenschutzbestimmungen in Europa

20.06.16 - GDPR aus Sicht des Identity und Access Managements

25.02.15 - Compliance-Management mit SIEM: So klappt’s auch mit dem Auditor

16.10.15 - Effiziente Organisation eines Trade-Compliance-Managements – ein Praxisbeispiel

03.07.15 - IT-Fachleute mit Administratorrechten und Nutzer mit privilegierten Rechten sind zudem häufig in der Lage, Datenbestände zu manipulieren und die Spuren solcher Aktionen zu vertuschen

03.07.15 - So lassen sich Compliance-Herausforderungen erfolgreich meistern

03.07.15 - Was Sie über Compliance-Anforderungen und Identity Management wissen sollten

05.05.15 - Compliance-Vorgaben: Ob Bundesdatenschutzgesetz, GDPdU, MaRisk, Basel II und III oder Sarbanes-Oxley – all diese Regelwerke halten die unzähligen Anforderungen an die Compliance eines Unternehmens fest

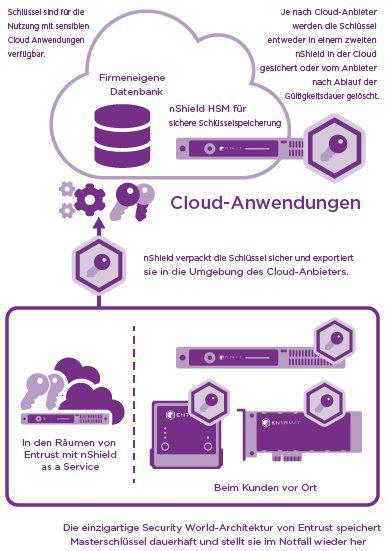

05.05.15 - HSM stellen sicher, dass Unternehmen aller Branchen ihre Vorgaben für die IT-Compliance erfüllen können

05.05.15 - Chance IT-Sicherheitsgesetz: Ohne Engagement keine Sicherheit in der Industrie

05.05.15 - Im internationalen Geschäftsverkehr sowie im Umgang mit Personendaten gelten verbindliche Vorgaben zum Datenschutz

05.05.15 - Ob KMU oder Konzern: Hilfe gegen Datenklau von innen tut Not

04.05.15 - Wie gut sind Finanzunternehmen auf Betrugsfälle vorbereitet?

25.03.15 - Big Data und die Bedeutung in internationalen Ermittlungen

05.03.15 - IT-Abteilungen haben keine Übersicht bei Kosten der Bankenregularien

05.09.14 - Fünf einfache Taktiken, um die Compliance-Prüfung zu überstehen

06.08.14 - Banken müssen Anleger über alle Provisionen aufklären. Aber erst ab dem 1.8.2014

13.03.14 - Mit Information Governance & E-Discovery unternehmensweit Risiken minimieren

03.02.14 - Dokumentenverwaltung: Technologieunterstützte Sichtung im Zeitalter von "Big Data"

07.01.14 - Sicherstellung der Transparenz und Compliance innerhalb des Zuliefernetzwerks

17.02.17 - Sind Sie bereit für die Datenschutz-Grundverordnung?

19.04.17 - Der Aufbau eines erfolgreichen Compliance- und Ethik-Programms kann anstrengend sein

30.08.17 - Die Identität ist inzwischen auch eine Compliance-Anforderung

01.09.17 - Mit Cyber Intelligence gegen Bedrohungen - Mit mehr Wissen besser geschützt?

08.09.17 - Digitale Signaturen für die Architektur-, Ingenieur- & Baubranche: Gesetzliche Anforderungen in den USA mit Modellcharakter?

15.11.17 - Ungleiche Voraussetzungen: Datensicherheit größte Herausforderung für den Mittelstand

18.01.18 - MiFID-II-Compliance: Fünf Tipps zur Umsetzung der Vorgaben, die MiFID II für die Kommunikationssysteme von Finanzdienstleistern mit sich bringt

03.04.18 - Tipps für den Aufbau eines Programms für das Sicherheits-Risikomanagement

02.10.18 - Datenschutzverletzungen – Regel statt Ausnahme für den Handel?

06.05.19 - Ziel der DSGVO ist der Schutz personenbezogener Daten und damit der Schutz der Privatsphäre des Kunden - Dieses Kundeninteresse sollte der "Nordstern" für alle Prozesse sein

04.09.19 - Scharia schützt vor Gläubigern, auch im Erbrecht sowie bei familienrechtlichen Ansprüchen

04.10.19 - Um für die Digitalisierung gewappnet zu sein, müssen sich Organisationen intern wie extern auf neue Compliance-Vorschriften einstellen

21.01.20 - Compliance: GeBüV als Härtetest für die rechtskonforme Aufbewahrung digitaler Dokumente und Akten

22.01.20 - Bankenauftrag: Vertrauensvorschuss in Neugeschäft ummünzen

14.04.20 - No-Code hilft auch regulatorischen Entscheidern in der digitalen Transformation

17.04.20 - TeleTrusT-Leitfaden "E-Mail-Verschlüsselung" veröffentlicht

21.04.20 - Schulungshaftung im Versicherungs-, Kapitalanlage und Bankvertrieb

29.04.20 - Betrug bei SWIFT-Überweisungen - So erhöht KI die Sicherheit

14.05.20 - PSD2: Alles, was man wissen muss

02.06.20 - Ärzte brauchen im Corona-Notstand Rechtssicherheit

12.06.20 - Was kostet eine Datenschutzverletzung? Versuch einer Einschätzung

25.06.20 - Familienunternehmen mit existenziellen Herausforderungen konfrontiert

03.08.20 - Wie (und warum) Unternehmen Cybersicherheits-Audits durchführen sollten

15.12.20 - Global vernetzte Kriminelle nutzen systemische Fehler zur Geldwäsche

12.02.21 - Datenschutz im Online-Vertrieb und Auftragsdatenverarbeitung

29.04.21 - Privacy Shield für ungültig erklärt: Welche Auswirkungen hat das für den internationalen Datentransfer

25.05.21 - Datenaustausch mit UK: Die Rechtslage in Sachen Datenschutz könnte auch in Zukunft unübersichtlich bleiben

29.10.21 - Wie Arbeitgeber sich vom Zwangskorsett des BetrAVG befreien

17.05.22 - Kritische Infrastrukturen im Kontext von Cyber-Angriffen

20.05.22 - Auf den ersten Blick wirken die Anforderungen des Lieferkettengesetzes komplex

30.06.22 - Chief Ethics Officer: Warum zeitgemäße Datennutzung einen neuen Experten braucht

30.06.22 - Chief Ethics Officer: Warum zeitgemäße Datennutzung einen neuen Experten braucht

29.07.22 - DSGVO: Risikofaktoren im Arbeitsalltag und hoher Schulungsbedarf

19.09.22 - Sorgfaltspflicht in globalen Lieferketten per Gesetz verankert

11.11.22 - IT-Compliance bei Banken: Worauf es ankommt

14.11.22 - Wieso das Onlinezugangsgesetz ohne eine Registermodernisierung eine halbe Sache bleiben muss

16.11.22 - Fünf Kriterien, die virtuelle Datenräume zu sicheren Datenräumen machen

30.01.23 - Einwilligungen im Arbeitsverhältnis: Diese personenbezogenen Daten dürfen Arbeitgeber erheben

07.02.23 - Software-Audits sorgen in Unternehmen regelmäßig für Angst und Schrecken

19.04.23 - Data Act – Gesetzentwurf der EU-Kommission für den Datenmarkt

23.06.23 - Sechs Kompetenzen für produktive Compliance in Hybrid-Working-Umgebungen

27.06.23 - Allgemeines Gleichbehandlungsgesetz (AGG) schützt auch Mitglieder von Berufsvereinigungen

07.11.23 - Nachhaltigkeit als Erfolgsfaktor: Herausforderungen des ESG-Reportings mit Digitalisierung lösen

08.11.23 - Compliance-Vorgaben: Digitales Vertragsmanagement als Schlüssel zum Erfolg

11.01.24 - Flexibilität und Resilienz: Die umfassende Herausforderung des LkSG

11.01.24 - Tokenisierung schafft Neuregelung des Kreditwesens

13.03.24 - Die Zeit drängt: Unternehmen müssen sich auf die obligatorische E-Rechnung vorbereiten

09.08.24 - Voraussetzungen zur Compliance-gerechten Nutzung von "Microsoft 365 Copilot"

12.08.24 - Die Rolle von GRC bei der Verwaltung von Lieferketten im Rahmen der CSDDD

19.08.24 - Industrialisierung des Rechtsmarktes durch Klageindustrien: Wie Massenklagen auf andere Massenprodukte folgen

11.09.24 - Was die Umsetzung der GoBD angeht, herrscht in vielen Unternehmen noch immer Unsicherheit

29.11.24 - Umsatzsteuer auf Rechnungen: Was Firmen wissen müssen

09.04.25 - Insolvenzantrag oder Rettung insolventer Lebensversicherer durch die BaFin?

11.04.25 - Erfolgreich im Wandel: Strategien für die moderne Steuerlandschaft

28.04.25 - Wettbewerbsvorteil statt Compliance-Übung: Warum DORA mehr ist als ein Hürdenlauf

11.06.25 - KI-Boom in Banken: So bleiben sensible Kundendaten sicher

17.07.25 - Robuste Cyberresilienz für kritische Infrastrukturen

17.07.25 - Unternehmen unterschätzen den AI-Act – dabei steckt mehr darin als nur Rechtssicherheit

31.07.25 - Berufsvereinigung DAV setzt Allgemeines Gleichbehandlungsgesetz (AGG) für Mitglieder um

08.09.25 - Führung in Balance: Leitlinien als strategischer Kompass für den Mittelstand

09.09.25 - Deutsche Unternehmen müssen eine Vielzahl regulatorischer Vorgaben einhalten: DSGVO, DORA und NIS2 oder Standards wie ISO 27001 oder das NIST Cybersecurity Framework

19.09.25 - Aufbruch in die Kreislaufwirtschaft: KI im Dienst der Nachhaltigkeit

29.09.25 - Die Evolution des CFO: Vom Finanzverwalter zum strategischen Visionär

29.09.25 - Governance statt Zettelwirtschaft: Wie IAM bei der Umsetzung von DSGVO, DORA, NIS2 und Co. hilft

01.10.25 - Fluch und Segen der KI – und warum der AI-Act mehr ist als ein bürokratischer Klotz

08.10.25 - Reifeprüfung für CISOs – Die fünf Stufen zur Cyberresilienz

05.12.25 - DORA: Fünf Gelegenheiten, um Cybersicherheit und Resilienz zu erhöhen

05.12.25 - Nachhaltigkeit im Rechenzentrum: auch aus wirtschaftlicher Sicht sinnvoll

11.12.25 - Warum Compliance nicht beim Anwalt, sondern in der Entwicklung beginnt