Gesetzeskonforme Webfilterung

Whitepaper untersucht rechtliche Aspekte der Webfilter-Technologie: Wie installiert man im Unternehmen eine gesetzeskonforme Webfilterung?

Für die rechtliche Bewertung der arbeitnehmerseitigen Internet-Nutzung ist es von zentraler Bedeutung, ob und unter welchen Bedingungen das Unternehmen seinen Arbeitnehmern die private Nutzung des Internets gestattet

(25.06.07) - Geschäftsführer oder Vorstände von Unternehmen haben geeignete Maßnahmen zu treffen, insbesondere auch ein Überwachungssystem einzurichten, um für die Gesellschaft gefährdende Entwicklungen frühzeitig erkennen und verhindern zu können. Dazu gehören auch Systeme, die eine gefährdende Nutzung des Internets einschränken oder vollständig unmöglich machen. Wenn solche Systeme zur Überwachung geeignet sind, müssen zahlreiche Gesetze und Vorschriften berücksichtigt werden. Es verwundert daher nicht, dass beim Filtern von Web-Traffic rechtliche Fragen hinsichtlich der Kontrolle des Internet-Zugangs auftreten.

Andererseits werden zunehmend "Onlinerechte für Beschäftigte" gefordert. Man will den offenen Zugang zu den Internetdiensten im Betrieb schaffen. Die damit verbundenen Gefahren für die Unternehmensnetze werden gegen eine unbeschränkte Privatnutzung des Internets am Arbeitsplatz ins Feld geführt. Dieses Whitepaper beschäftigt sich mit den technischen und rechtlichen Möglichkeiten, Fragen und Problemen des Einsatzes von Web-Filter-Technologie im Internet.

"Executive Summary"

Die Heussen Rechtsanwaltsgesellschaft mbH hat in Fortentwicklung des bereits erschienen Ratgebers "Gesetzeskonforme Spam-Filterung" die Web-Filter- Technologie "WebDefence" von SurfControl untersucht rechtlich untersucht. Aufgrund teilweise gleich gelagerter Problem- und Fragestellungen beim Einsatz von Web-Filter-Technologie einerseits und der E-Mail-Nutzung andererseits stellt dieses Whitepaper zum rechtssicheren Einsatz von Web-Filter-Technologie eine Ergäntung zum Whitepaper zur gesetzeskonformen Spam-Filterung dar.

Welche Rechtsbereiche sind maßgeblich?

Für den Einsatz von Web-Filter-Technologie sind insbesondere folgende Rechtsbereiche seitens der Unternehmen und ihrer Mitarbeiter zu beachten:

>> Arbeitsrecht

>> Datenschutz- und Telekommunikationsrecht

>> Gesellschaftsrecht/Corporate Governance

>> Strafrecht und Jugendschutz

Web-Filter-Technologie

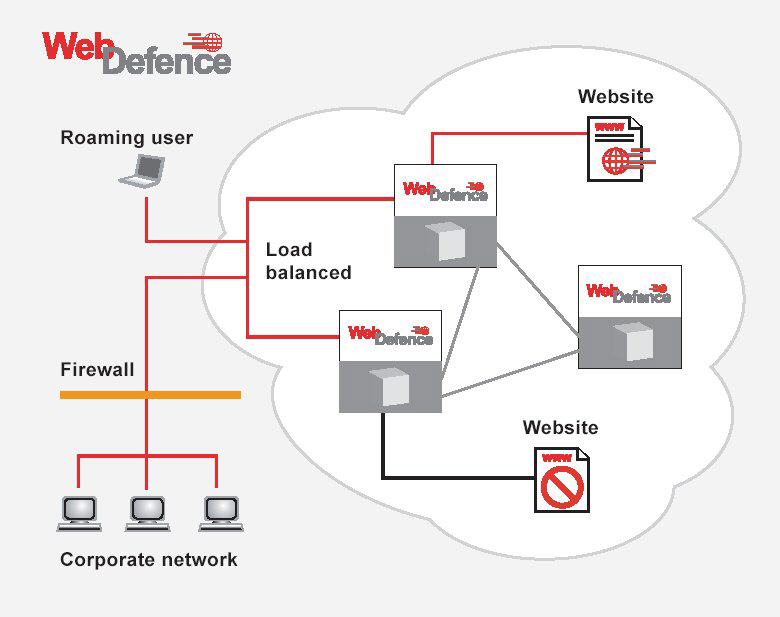

Der Managed Service WebDefence von SurfControl bietet umfassenden und flexiblen Schutz vor den Gefahren aus dem Internet, wie z.B. Viren, Spyware und Phishing Attacken, und unterstützt die einfache Umsetzung einer "Surf-Policy" im Unternehmen.

Durch den Einsatz eines Managed Services wird eine Vielzahl von Problemen, die typischerweise beim Einsatz konventioneller Technologien auftreten, eliminiert. Sämtliche Schritte eines herkömmlichen Rollouts, wie z.B. Lösungsdesign, Anschaffung von Hardware und Software, Integration, Support und Sicherstellung des laufenden Betriebs, entfallen beim Einsatz eines Managed Service.

Technische Funktionsweise von WebDefence

Greift ein Applikationsprogramm (z.B. Browser) via http oder ftp auf einen Server im Internet zu, wird der ausgehende Datenstrom über die SurfControl-Datenzentren geroutet und dort auf Viren, Spyware und bei Bedarf auf Einhaltung der Surf-Policy überprüft. Die Antwort des Servers im Internet z.B. Web-Server) wird auf dem gleichen Weg durch ein SurfControl-Datenzentrum geroutet und dort nach Vorgabe der Security Policy des Unternehmens überprüft und entsprechend den Richtlinien behandelt.

Um den Web-Traffic (http oder ftp) untersuchen zu können, werden lediglich die Proxy-Settings verändert. Dies ist entweder auf Browser-Ebene oder an der Firewall möglich. Zugriffe einzelner Benutzer auf das Internet werden so über ein SurfControl-Datenzentrum geroutet. Der ungesicherte und direkte Zugriff auf das Internet durch einzelne Benutzer ist damit nicht mehr möglich.

Threat Manager

Die Intelligent Threat Prevention-Technologie schützt vor sich ständig ändernden Gefahren aus dem Internet wie Viren, Spyware, Trojaner, Würmer und anderen geschäftsbedrohlichen Programmen (Malware). Fortlaufend aktualisierte Filter überprüfen alle Web-Verbindungen und stellen sicher, dass Viren, Spyware und andere Malware zuverlässig erkannt und entfernt werden. Dies ist vor allem bei Uploads wie z.B. webbasierten Mail-Programmen wichtig, um auch bei ausgehenden Datenströmen sicherzustellen, dass keine Viren oder andere Schadprogramme enthalten sind. Darüber hinaus bietet die "SurfControl Huntsman Intelligent Threat Prevention"-Technologie einen wichtigen zusätzlichen Sicherheits-Level, der auf heuristischen Methoden beruht. Huntsman nutzt unterschiedliche Informationsquellen, um http-, FTP- und SMTP-Gefahrenpotenziale in Realtime zu analysieren und zu bewerten. Mit diesen Ergebnissen steuert WebDefence den Webverkehr, noch bevor sich unerwünschte Aktivitäten negativ auf die Geschäftsprozesse auswirken.

Access Manager

Eine zulässige Nutzung des Internets durch Mitarbeiter muss verstanden, definiert und durchgesetzt werden können. Hier entscheidet sich, ob das Internet ein Wert schöpfendes Geschäftsinstrument bleibt, ohne zur Gefahr für Mitarbeiter-Produktivität, Netzwerk- Verfügbarkeit oder eine Quelle weiterer rechtlicher Haftung zu werden.

Mit dem WebDefence Access Manager definieren Unternehmen detaillierte und flexible Web-Zugangsrichtlinien und legen erlaubte Websitekategorien, Bandbreitennutzung und Zugangszeiten fest. Vielfältige Steuerungsmöglichkeiten garantieren eine minimale unerwünschte Internetnutzung, eine optimale Ausnutzung der Netzwerk-Ressourcen und den Schutz der Angestellten vor illegalen Inhalten. Kontinuierliche Updates der zugrunde liegenden Datenbanken sichern eine durchgehende und umfassende URL-Klassifikation. Durch das Bandbreitenmanagement wird zusätzlich der Download von bandbreitenintensiven Files (z.B. Videos) limitiert und die Verfügbarkeit der Netzwerkressourcen für geschäftskritische Applikationen sichergestellt.

Schutz vor neuesten Schadprogrammen und kombinierten Angriffen

Ein großes Problem der Antivirenhersteller sind so genannte "Zero-Day-Viren". Dies sind Schadprogramme, die, gerade erst verbreitet, von herkömmlichen Virenschutzprogrammen noch nicht erkannt werden. Huntsman, mit seinem rein heuristischen Ansatz, bietet hier einen äußerst effektiven Schutz.

Immer häufiger werden Angriffe auf Unternehmensnetze nicht nur über ein Protokoll ausgeführt, sondern sind durch Verwendung mehrerer Protokolle deutlich komplexer und schwieriger zu erkennen. So werden über Bot-Netze verbreitete E-Mails mit Links versehen, die den Benutzer auf eine Webseite führen, um dann unverzüglich ein Schadprogramm zu installieren. Die enge Integration der Threat Prevention-Technologie "Huntsman" mit MailControl erlaubt es, diese kombiniert ausgeführten Angriffe zu erkennen und wirksam abzuwehren. Administratoren haben damit außerdem den Vorteil eines einheitlichen Verwaltungs- und Reporting- Tools zur Steuerung aller Sicherheitsrichtlinien für Web und E-Mail.

System-Administration

Zur Definition effektiver Sicherheitsrichtlinien sowie deren Umsetzung und Kontrolle bietet WebDefence ein leistungsfähiges Verwaltungs- und Reportingwerkzeug. Die Inbetriebnahme des Service ist besonders einfach, da Hard- und Software-Installationen komplett entfallen. Detaillierte Richtlinien können entweder für die gesamte Organisation aufgestellt oder granular für einzelne Benutzer definiert werden.

Die Realtime-Beobachtung des Webverkehrs und der davon ausgehenden Gefahren gewährleisten, zusammen mit der Möglichkeit, Policy-Änderungen in Echtzeit vorzunehmen, ein sicheres Management der Websicherheit. Die dynamischen Anforderungen heutiger Geschäftsprozesse können so schnellstmöglich umgesetzt werden. Umfassende Reports ermöglichen eine detaillierte Analyse der Gefahren aus dem Web und der Ressourcennutzung. Beim Einsatz der Datenschutzversion von WebDefence können benutzerbezogene Reports und Analysen ausgeschaltet und nur über das 4-Augen-Prinzip ermöglicht werden.

Ein willkürlicher Zugriff auf personenbezogene Daten und die Auswertung des Surfverhaltens einzelner Benutzer wird damit unmöglich. WebDefence bietet zusätzlich an die Unternehmens-Policy anpassbare Infoseiten an. Der Inhalt dieser Seiten ist vom Unternehmen frei gestaltbar und kann Policy-basiert beim Aufruf bestimmter Webseiten oder beim Erkennen spezieller eingehender oder ausgehender Inhalte eingeblendet werden.

Endanwender

Der Einsatz von WebDefence ist für Anwender vollkommen transparent. Die durch den Scan-Vorgang hervorgerufene Verzögerung liegt im Millisekundenbereich und ist damit nahezu unmerklich. Der Benutzer kann sich beim Einsatz von WebDefence darauf verlassen, dass beim Surfen keinerlei Schadprogramme auf seinen Rechner herunter geladen werden. Sollte der Anwender aus Versehen oder durch einen gezielten Angriff auf eine Seite mit unangemessenem oder bösartigem Inhalt "gelockt" werden, verhindert WebDefence je nach IT-Security-Policy wirkungsvoll den Zugriff oder gibt dem Anwender einen entsprechenden Warnhinweis. Auf jeden Fall wird das Herunter- oder Hochladen von Schadprogrammen, wie Viren, Trojaner oder Spyware, verhindert.

Webfilter und Arbeitsrecht

Arbeitsrechtliche Aspekte des Einsatzes von Web-Filter-Technologie

Die Nutzung des Internets im Allgemeinen und der Einsatz von Web-Filter-Technologie im Besonderen werfen zunächst Fragen im arbeitsrechtlichen Bereich auf.

Gestattung oder Verbot privater Internet-Nutzung

Für die rechtliche Bewertung der arbeitnehmerseitigen Internet-Nutzung ist es von zentraler Bedeutung, ob und unter welchen Bedingungen das Unternehmen seinen Arbeitnehmern die private Nutzung des Internets gestattet. Dabei gilt im Grundsatz, dass es in der Entscheidungsfreiheit des Arbeitgebers liegt, ob er den Arbeitnehmern die private Nutzung des Internets gestattet oder diese untersagt. Innerhalb des Arbeitsverhältnisses kann der Arbeitgeber zudem durch Ausübung seines Direktionsrechts (Weisungsrecht) jeden Arbeitnehmer grundsätzlich anweisen, wie dieser zur Erfüllung seiner arbeitsvertraglichen Pflichten mit betrieblichen Mitteln, wie beispielsweise dem Computer, umzugehen hat. In diesem Zusammenhang kann der Arbeitgeber selbstverständlich auch Weisungen erteilen, die die betriebliche Nutzung des Internets betreffen. Diese Weisungen können grundsätzlich auch in Unternehmens-Richtlinien (Internet-Policies) einseitig festgelegt werden.

Im Rahmen des Direktionsrechts kann der Arbeitgeber private Aktivitäten der Arbeitnehmer während der Arbeitzeit unterbinden, sofern nicht ein Notfall vorliegt. Als Ergebnis des Eigentumsrechts an den Betriebsmitteln kann der Arbeitgeber auch bestimmen, in welchem Umfang der Arbeitnehmer diese Betriebsmittel privat nutzen darf.

Arbeitgeber- und Arbeitnehmer-Interessen bei Internet-Nutzung

Die arbeitsrechtlichen Fragen der arbeitnehmerseitigen Nutzung des Internets im Unternehmen sind zunächst bestimmt durch das Interesse der Arbeitnehmer an dem Schutz der Persönlichkeit und vor umfassenden Überwachungsmaßnahmen einerseits, und den Interessen der Arbeitgeber auf Funktionsfähigkeit der Betriebssysteme und der ordnungsgemäßen Nutzung von Arbeitszeit und Betriebsmitteln andererseits.

Diese Interessen spiegeln sich in den zur Diskussion stehenden Grundrechten wider: Auf Arbeitnehmerseite sind das Allgemeine Persönlichkeitsrecht (Art. 1, 2 GG) und auf Arbeitgeberseite das Recht auf Eigentumsschutz (Art. 14 GG) und Freiheit der Unternehmensführung (Art. 12 GG, Art. 2 GG) zu berücksichtigen. Die Grundrechte spielen immer wieder eine streitentscheidende Rolle in arbeitsgerichtlichen Verfahren.

Eine besondere Ausprägung des allgemeinen Persönlichkeitsrechtes ist das Recht auf informationelle Selbstbestimmung. Danach ist der Einzelne berechtigt, über die Erhebung und

Verwendung ihn betreffender Daten zu entscheiden. Das Recht auf informationelle Selbstbestimmung wurde durch entsprechende Einzelgesetze konkretisiert, insbesondere durch das Bundesdatenschutzgesetz und das Telekommunikationsgesetz.

Für die Beurteilung der Rechtmäßigkeit von Arbeitnehmerüberwachung ist zudem die Fürsorgepflicht des Arbeitgebers als zwingender Bestandteil eines jeden Arbeitsverhältnisses zu

beachten.

Den Interessen der Arbeitnehmer am Schutz der Privatsphäre steht das wirtschaftliche Interesse der Arbeitgeber an der Verhinderung von finanziellen und organisatorischen Beeinträchtigungen entgegen, die durch die Privatnutzung der arbeitgebereigenen Computereinrichtungen entstehen.

Einschränkungen des Arbeitgebers im Bereich der Web-Filterung können insbesondere die unternehmerische Entscheidungsfreiheit über die Ausgestaltung der betrieblichen Organisation und den wirtschaftlichen Betätigungsrahmen insgesamt, damit also die nach Art. 12 Abs. 1 GG geschützte Freiheit der Berufsausübung berühren.

Die Nutzung von arbeitgebereigenen Computeranlagen für private Zwecke kann auch in die durch Art. 14 Abs. 1 GG geschützten Eigentumsrechte des Arbeitgebers eingreifen. Schließlich kann sich der Arbeitgeber auf Art. 2 Abs. 1 GG stützen, wovon auch die Freiheit der betrieblichen Organisation erfasst wird.

Ausdrückliche/stillschweigende Gestattung privater Internet-Nutzung

Die Entscheidung des Arbeitgebers über die private Nutzung des Internets kann ausdrücklich oder stillschweigend (konkludent) erfolgen.

Klar ist die Rechtslage, wenn eine ausdrückliche Gestattung der privaten Web-Nutzung seitens des Arbeitgebers vorliegt. Ob eine solche Erlaubnis zur Internetnutzung durch den Arbeitgeber erteilt wurde, richtet sich primär nach den arbeitsvertraglichen Regelungen. Fehlen entsprechende Regelungen, kann der Arbeitnehmer nach einer Auffassung davon ausgehen, dass die private Nutzung des Internets in angemessenem Umfang geduldet ist. So wurde in einer unterinstanzlichen Gerichtsentscheidung eine private Nutzung im Umfang von 80 - 100 Stunden pro Jahr als zulässig angesehen. Die rechtliche Tragfähigkeit dieser Auffassung ist jedoch umstritten, insbesondere nachdem das Bundesarbeitsgericht jüngst festgestellt hat, dass die private Nutzung des Internets während der Arbeitszeit auch nicht in einem „sozialadäquaten“ Rahmen zulässig ist.

In Betracht kommt zudem, dass der Arbeitgeber durch sein Verhalten stillschweigend die private Nutzung zulässt. Dies ist bereits dann der Fall, wenn der unmittelbare Vorgesetzte die private Nutzung bemerkt und hiergegen nicht vorgeht. Eine stillschweigende Gestattung kann auch anzunehmen sein, wenn ein ausdrückliches Verbot der privaten Internet-Nutzung vorliegt, dieses dann aber nicht durchgesetzt wird. Auch die Überlassung eines PC mit Internetzugang, die z.B. als Vergütungsbestandteil die Privatnutzung zulässt, kann eine konkludente Gestattung des privaten Surfens im Internet darstellen.

Die private Internet-Nutzung kann auch beschränkt gestattet werden. Beschränkungen können sich dabei in zeitlicher sowie in inhaltlicher Hinsicht ergeben:

>> Wenn der Arbeitgeber eine gelegentlich private Nutzung des Internets während der Arbeitszeit toleriert, stimmt er damit nicht ohne weiteres einer Nutzung in größerem zeitlichem Umfang zu.

>> Wenn der Arbeitgeber das gelegentliche Aufrufen eines Email-Providers im Internet toleriert, so ist das Surfen damit nicht unbeschränkt gestattet.

Eine stillschweigende Gestattung durch den Arbeitgeber kann im Wiederholungsfall einen vertraglichen Anspruch des Arbeitnehmers begründen, dass eine private Nutzung auch in Zukunft fortgeführt werden kann. Nach der Rechtsprechung soll es für das Vorliegen einer so genannten betrieblichen Übung ausreichen, wenn eine bestimmte Leistung, wie hier die private Nutzung des Internets, vorbehaltlos und wiederholt gestattet wird.

Verbot der privaten Nutzung des Internets und dessen Folgen

Wenn der Arbeitgeber die Nutzung des Internets untersagt hat, stellt sich die Frage nach den Folgen einer verbotswidrigen Nutzung. In Betracht kommen als arbeitsrechtliche Folgen die Abmahnung, die ordentliche verhaltensbedingte Kündigung oder – in extremen Fällen – die außerordentliche Kündigung aus wichtigem Grund. Beispiele sind hierfür die regelmäßige Nutzung von Seiten mit verbotenen oder anstößigen Inhalten.

Arbeitnehmerrechte bei Gestattung privater Nutzung des Internets

Ist die private Nutzung des Internets gestattet, so stellt sich die Frage, ob sich daraus Rechte des Arbeitnehmers ableiten lassen, das Internet unbeschränkt zu nutzen. Bei lebensnaher Betrachtung wird man regelmäßig davon ausgehen können, dass der Arbeitnehmer das bestehende System des Arbeitgebers lediglich mit benutzt und insoweit den systemimmanenten Beschränkungen, wie dem Einsatz von Viren- und Spyware-Filtern, aber auch der Beschränkung des Zugriffs auf bestimmte Seiten, unterliegt. Dies gilt insbesondere dann, wenn die private Nutzung des Arbeitnehmers nur mehr oder weniger geduldet ist.

Damit geht einher, dass eine gesonderte Zustimmung der Arbeitnehmer zum Einsatz von Viren- und anderen Filtern dann erforderlich sein wird, wenn damit konkrete und personenbezogene Überwachungsmaßnahmen oder Überwachungsmöglichkeiten verbunden sind. Bei Einsatz des Threat Managers wird die Internet- Kommunikation nur über die IP-Adresse des Unternehmens und damit auf das Unternehmen insgesamt bezogen erfasst. Eine Einzelauswertung findet durch WebDefence nicht statt. Der Einsatz des Threat Managers ist damit auch bei gestatteter Privatnutzung unter arbeitsrechtlicher Bewertung möglich.

Bei Einsatz des Access Managers und im Fall der gestatteten Privatnutzung kann eine Zustimmung des Mitarbeiters erforderlich sein, sofern nicht sämtliche personenbezogenen Kontroll- und Reportingfunktionen abgeschaltet werden, was durch den Kunden jederzeit möglich ist.

Arbeitsrechtliche Folgen für die Kontrolle der Internet-Nutzung

Ist die private Nutzung des Internets nicht gestattet, so besteht das uneingeschränkte Verfügungsrecht des Arbeitgebers an seinen Betriebsmitteln fort und er kann damit auch die Einzelheiten der betrieblichen Nutzung, wie die Einschaltung eines externen Providers zur Filterung und Kontrolle des Internet-Verkehrs, festlegen. Ist hingegen die private Nutzung grundsätzlich gestattet, so kann der Arbeitgeber die private Nutzbarkeit des Internets nicht ohne weiteres einseitig einschränken. Die Sperrung einzelner Seiten, insbesondere solcher Seiten mit unzulässigem Inhalt, kann eine solche Einschränkung darstellen.

Hier zeigt sich, dass der Umfang einer gestatteten Privatnutzung sorgfältig zu ermitteln ist: Eine Gestattung des Zugriffs auf Seiten mit illegalem Inhalt wird ganz regelmäßig zu verneinen sein, nicht zuletzt wegen der möglichen eigenen Strafbarkeit des Arbeitgebers. Sollte ein inhaltlich uneingeschränktes, oder auf legale Seiten beschränktes Nutzungsrecht des Arbeitnehmers vorliegen, ist in der Konsequenz eine entsprechende Zugriffsmöglichkeit sicherzustellen. Bei der beschränkten Gestattung erscheint hingegen der Einsatz von Filtern, einschließlich der Sperrung einzelner Seiten, bei ausschließlich arbeitsrechtlicher Betrachtung als möglich.

grundsätzlich auch eine Kündigung rechtfertigen kann.

Internet-Filterung als Verwirklichung von Arbeitgeberschutzpflichten

Die bereits vorstehend erwähnte Fürsorgepflicht des Arbeitgebers umfasst auch den Schutz der Persönlichkeitsrechte der Arbeitnehmer. Hieraus kann die Verpflichtung des Arbeitgebers abgeleitet werden, von sich aus aktiv gegen entsprechende Belästigungen vorzugehen. Dies gilt bei der Nutzung des Internets, soweit es sich um unerwünschte Erscheinungen (Pop-ups, Phishing-Attacken, Umleitung auf andere Webserver, Darstellung von ungewollten Inhalten etc.) handelt.

Ob eine arbeitsrechtliche Pflicht besteht, den surfenden Arbeitnehmer vor dem offenkundigen Inhalt bestimmter Seiten zu schützen, erscheint hingegen fraglich. Etwas anderes gilt jedoch für den Schutz Dritter, insbesondere anderer Arbeitnehmer, die ungewollt den Inhalt zur Kenntnis nehmen müssen.

Beteiligungsrechte des Betriebsrates

In Betrieben mit Betriebsrat sind bei der rechtlichen Beurteilung der Internet-Nutzung die Vorgaben des kollektiven Arbeitsrechts zu berücksichtigen. Die Einzelheiten zur Beteiligung eines Betriebsrates bei Einführung, Erlaubnis und Verbot der Web-Nutzung sind in der Komplett-Version dieses Whitepapers (siehe ausführliches Whitepaper) dargestellt.

Arbeitsrechtliche Empfehlungen zum Einsatz von WebDefence

Der Einsatz des Threat Managers als reiner Virenfilter ist arbeitsrechtlich ohne gesonderte Vereinbarung mit den Mitarbeitern möglich.

Für den Einsatz des Access Managers gilt, dass sowohl im Sinne des Arbeitgebers als auch zur Absicherung von Drittanbietern, wie SurfControl, die Zustimmung der einzelnen Mitarbeiter zur Kontrolle und Beschränkung des Internet-Verkehrs sinnvoll und geboten ist. Ohne eine solche Einwilligung ist bei unbeschränkter Gestattung der Internet-Nutzung jedem Mitarbeiter ein Zugriff auch auf generell gesperrte Seiten zu ermöglichen, soweit deren Inhalt nicht illegal ist.

Alternativ kann eine bereits erlaubte Privatnutzung durch den Arbeitgeber durch folgende Maßnahmen unterbunden werden: Zustimmung des Mitarbeiters, Befolgen einer entgegen gesetzten betrieblichen Übung oder durch Änderungskündigung. Möglicherweise kann dies auch durch eine Betriebsvereinbarung erreicht werden.

Die Mitbestimmungsrechte eines Betriebsrates sind bei Einführung von Systemen, die – auch – zur Überwachung der Arbeitnehmer dienen können, zu beachten. Daher wird der Einsatz von WebDefence grundsätzlich der betriebsverfassungsrechtlichen Mitbestimmung unterliegen.

Datenschutz und WebDefense

Ein weiterer, für die Kontrolle der Internet-Nutzung maßgeblicher Rechtsbereich findet sich in den Datenschutz- und Telekommunikationsgesetzen.

Rechtslage bei Gestattung privater Internet-Nutzung

Aus Unternehmenssicht stellt sich die Rechtslage bei Gestattung der privaten Internet-Nutzung tendenziell nachteilig dar, denn es kommen für diesen Fall das Teledienstedatenschutzgesetz (TDDSG), das Teledienstegesetz (TDG), das Telekommunikationsgesetz (TKG), sowie das Bundesdatenschutzgesetz (BDSG) zur Anwendung.

Anwendungsbereich des Telekommunikationsgesetzes

Das Telekommunikationsgesetz (TKG) findet in einem Unternehmen Anwendung auf Telekommunikation, also auf jede Art der individuellen Nachrichtenübermittlung, wozu auch die Nutzung des Internets zählt. Dabei werden auch die Verbindungsdaten geschützt, also das bloße Aufrufen von Seiten ohne Austausch weiterer Informationen. Das Unternehmen gilt deshalb im Verhältnis zu dem, das Internet privat nutzenden Mitarbeiter, als Diensteanbieter im Sinne des TKG. Das durch § 88 TKG geschützte Fernmeldegeheimnis verbietet jegliche inhaltliche Überwachung oder Überprüfung durch den Diensteanbieter. Dem Fernmeldegeheimnis unterliegen dabei der Inhalt der Telekommunikation und ihre näheren Umstände, insbesondere die Tatsache, ob jemand an einem Telekommunikationsvorgang beteiligt war. Eine Verwendung von Kenntnissen für andere Zwecke, insbesondere die Weitergabe an andere, ist nach dem Wortlaut des § 88 TKG nur dann zulässig, soweit das TKG selbst oder eine andere gesetzliche Vorschrift dies vorsehen und sich ausdrücklich auf die Telekommunikationsvorgänge beziehen.

Ausnahmen vom Fernmeldegeheimnis

Nach der Ausnahmevorschrift des § 88 Abs. 3 TKG sind Einschränkungen des Fernmeldegeheimnisses in geringem Umfang zugelassen. Demnach ist es dem Diensteanbieter gestattet, sich oder anderen über das für die geschäftsmäßige Erbringung der Telekommunikationsdienste erforderliche Maß hinaus Kenntnis von Inhalt und von den näheren Umständen der Telekommunikation zu verschaffen. Kenntnisse über Tatsachen, die dem Fernmeldegeheimnis unterliegen, sind nur für diese Zwecke zu verwenden. Angesichts des Wortlauts von § 88 Abs. 3 TKG zeigt sich jedoch, dass der tatsächliche Spielraum im Rahmen von Kontroll- und Überwachungsregelungen beschränkt ist. Zulässig ist danach die Überprüfung von Telekommunikationseinrichtungen aus betrieblichen Gründen, insbesondere zur Behebung von Störungen oder Unterbindung einer rechtswidrigen Inanspruchnahme des Telekommunikationsnetzes (§ 100 TKG). Der Schutz vor Viren und anderer Malware ist hiervon umfasst. Denn dem Diensteanbieter steht das Recht zu, sein eigenes Netz vor Störungen zu schützen.

Bei dem Einsatz des Threat Managers liegt ein Verstoß gegen das Fernmeldegeheimnis deshalb im Ergebnis nicht vor. Darüber hinaus kommt sogar eine Verpflichtung zum Einsatz eines derartigen Filters gegen Malware in Betracht. Denn nach § 109 TKG ist derjenige, welcher Telekommunikationsanlagen betreibt, verpflichtet, angemessene technische Vorkehrungen oder sonstige Maßnahmen zum Schutz des Fernmeldegeheimnisses und personenbezogener Daten sowie der Telekommunikations- und Datenverarbeitungssysteme gegen unerlaubte Zugriffe zu treffen. Hinsichtlich des Access Managers ist zu unterscheiden: Die inhaltliche Kontrolle der Web-Nutzung, insbesondere das individuelle Reporting, stellt bei gestatteter Privatnutzung einen Eingriff in das Fernmeldegeheimnis dar.

Einwilligung des Mitarbeiters

§ 88 TKG ist dispositiv. Eine Einwilligung des Mitarbeiters, z.B. in eine Kenntnisnahme und Verarbeitung der Webzugriffe, stellt daher eine rechtssichere Gestaltungsmöglichkeit dar, insbesondere bei der Anwendung des Access Managers. Bei der konkreten Ausgestaltung einer solchen Einwilligung ist jedoch größtmögliche Sorgfalt anzuwenden. Vorsicht ist auch bei der Einwilligung durch den Abschluss einer Betriebsvereinbarung oder durch die Zustimmung zu einer entsprechenden Unternehmens-Policy geboten. Sofern bei dem Einsatz des Access Managers sämtliche personenbezogenen Kontroll- und Reportingfunktionen abgeschaltet werden, ist der das Unternehmen verlassende Datenverkehr bei der Prüfung durch den Access Manager nicht dem einzelnen Mitarbeiter zuordenbar.

Nach Auffassung der Verfasser ist deshalb auch die Sperrung einzelner Seiten bei dem beschriebenen Vorgehen im Rahmen des TKG möglich und eine Verletzung des Fernmeldegeheimnisses ist nicht gegeben. Bei der Sperrung einzelner Seiten hingegen hat eine Kommunikation gerade nicht stattgefunden. Zwar unterfallen auch Verbindungsversuche dem Fernmeldegeheimnis. Als geschützte Information liegen hier jedoch lediglich die Verbindungsdaten, nicht hingegen ein Inhalt als solcher vor.

Anwendungsbereich des Bundesdatenschutzgesetzes

Unabhängig davon, ob die private Internet-Nutzung gestattet oder verboten ist, unterliegt das Unternehmen den stets anwendbaren Bestimmungen des Bundesdatenschutzgesetzes (BDSG). Für den Fall einer Gestattung gelten diese Vorschriften zusätzlich zu denjenigen des TKG. Das BDSG in seiner derzeitigen Fassung beruht auf der Richtlinie der Europäischen Gemeinschaft 95/94 EG vom 24.10.1995 (Datenschutzrichtlinie).

Das BDSG kodifiziert den bereits in der Verfassung bestehenden Grundsatz des Arbeitnehmerdatenschutzes und setzt das Recht auf informationelle Selbstbestimmung um. In seiner Grundsystematik enthält das BDSG hinsichtlich der Erhebung, Verarbeitung und Nutzung personenbezogener Daten ein Verbot mit Erlaubnisvorbehalt. Dies bedeutet, dass die Erhebung, Verarbeitung und Nutzung personenbezogener Daten solange verboten ist, bis eine Erlaubnis vorliegt. Eine derartige Erlaubnis kann entweder durch Einwilligung gemäß § 4 BDSG oder durch eine gesetzliche Regelung erfolgen.

Personenbezogene Daten sind nach § 3 BDSG alle Einzelangaben über persönliche oder sachliche Verhältnisse einer bestimmten oder bestimmbaren natürlichen Person. Sofern die Anforderung einer Internetseite einer natürlichen Person zuzuordnen ist, handelt es sich um personenbezogene Daten und das BDSG ist anwendbar. Bei Anwendung von WebDefence liegt eine personenbezogene Datenverarbeitung bei alleinigem Einsatz des Threat Managers nicht vor. Anders ist dies bei der Verwendung des Access Managers, soweit nicht sämtliche personenbezogenen Kontroll- und Reportingfunktionen abgeschaltet werden.

Erlaubnis zur Datenverarbeitung

Der Gesetzgeber sieht in § 4 Abs. 1 BDSG ausdrücklich die Möglichkeit einer Einwilligung zur Datenerhebung, Datenverarbeitung und Datennutzung vor. Diese muss jedoch ausdrücklich und unmissverständlich erklärt werden. Das Unternehmen kann sich also nicht auf ein vermutetes Einverständnis der Betroffenen mit der Filterung stützen. Ebenso wenig reicht auch hier die Absprache in einer entsprechenden Betriebsvereinbarung aus.

Ist der Anwendungsbereich des BDSG eröffnet und fehlt eine wirksame Einwilligung, ergibt sich für den Bereich der Web-Nutzung eine wesentliche Einschränkung aus § 28 Abs. 1 Nr. 1 BDSG. Demnach dürfen personenbezogene Daten nur dann gespeichert, geändert oder übermittelt werden, wenn dies im Rahmen der Zweckbestimmung des Vertragsverhältnisses mit den Betroffenen erfolgt, oder soweit es zur Wahrung berechtigter Interessen der Speicherstelle erforderlich ist und kein Grund zu der Annahme besteht, dass schutzwürdige Interessen des Betroffenen an dem Ausschluss der Verbreitung oder Nutzung offensichtlich überwiegen, § 28 Abs. 1 Nr. 2 BDSG.

Dient die Prüfung des Internet-Verkehrs ausschließlich dem Erkennen von Viren und anderer Malware, wie bei Einsatz des Threat Managers, so kann argumentiert werden, dass sich eine bloße und vollautomatische Sortierung ohne Zugriffsmöglichkeit durch das Unternehmen im Rahmen der Zweckbestimmung des Vertragsverhältnisses bewegt und damit zulässig ist. Dies trifft auf die Inhaltskontrolle, insbesondere das personalisierte Reporting des Access Managers, jedoch nicht zu. Hier ist eine Einwilligung erforderlich. Im Hinblick auf die insgesamt noch ungeklärte Rechtslage besteht die rechtssichere Handhabung immer darin, eine konkrete Einwilligung der Mitarbeiter und der ansonsten Betroffenen einzuholen.

Teledienstegesetz /Teledienstedatenschutzgesetz

Die Anwendbarkeit des Teledienstegesetzes (TDG) setzt den Begriff der „Teledienste“ voraus. Ob das TDG auch auf das Zur-Verfügung-Stellen eines Netzzuganges durch das Unternehmen Anwendung findet, ist umstritten. Bejaht man eine Anwendung des TDG, so ist als wesentliche Folge das Fernmeldegeheimnis nach § 88 TKG zu wahren. Es ergeben sich insoweit keine zusätzlichen Erfordernisse.

Das Teledienstdatenschutzgesetz (TDDSG) schützt die Verwendung personenbezogener Daten der Nutzer von Telediensten. § 1 Abs. 1 TDDSG verweist im Hinblick auf den Begriff der Teledienste auf das TDG. Bejaht man dessen Anwendung auf das Verhältnis zwischen Unternehmen und Beschäftigten, findet auch das TDDSG Anwendung.

Nachdem bei der Verwendung des Threat Managers mangels Zuordnung individueller IP-Adressen keine personenbezogenen Daten verarbeitet werden, findet das TDDSG insoweit keine Anwendung. Durch die Definition von Web-Zugangsrichtlinien mithilfe des Access Managers ist hingegen ein unmittelbarer Rückschluss auf die Identität des einzelnen Users möglich. Damit liegen personenbezogene Daten i. S. d. § 3 Abs. 1 TDDSG vor. Solche dürfen nur unter bestimmten Voraussetzungen benutzt bzw. erhoben werden. Der Einblick in das Nutzungsverhalten stellt weder eine Datenverarbeitung von Bestandsdaten (§ 5 TDDSG), noch zu Abrechnungszwecken (§ 6 TDDSG) dar. Eine gesetzliche Erlaubnis nach dem TDDSG liegt daher nicht vor. Erforderlich ist daher eine Einwilligung der Mitarbeiter, wobei zu beachten ist, dass die private Nutzung des Internets nicht von der Einwilligung zur Datenverwendung abhängig gemacht werden darf, § 3 Abs. 4 TDDSG.

Anwendungsbereich des MDStV

Der Mediendienste-Staatsvertrag (MDStV) regelt den Umgang mit Mediendiensten. Dabei handelt es sich um Webdienste, bei denen keine Gegenleistung erfolgt, sondern die vielmehr der Meinungsbildung dienen. Die Regelungen des MDStV sind mit denen des TDG und TDDSG weitgehend identisch, so dass auf das zu diesen Vorschriften Ausgeführte verwiesen werden kann.

Rechtslage bei Verbot privater Internet-Nutzung

Ist die private Nutzung des Internets nicht gestattet, stellt sich die Rechtslage aus der Sicht des Unternehmens wesentlich günstiger dar. Das TKG und das TDDSG, sowie das TDG und der MDStV fi nden bei dem Verbot der privaten Web-Nutzung im Verhältnis zwischen Unternehmen und Mitarbeiter bzw. sonstigen Betroffenen keine Anwendung, denn das Unternehmen erbringt gegenüber dem Mitarbeiter dann keine Telekommunikationsdienste. Die Web-Nutzung erfolgt vielmehr ausschließlich zu betrieblichen Zwecken. Rechtlich wichtigste Folge ist, dass das Unternehmen nicht mehr den Regelungen des Fernmeldegeheimnisses aus § 88 TKG unterliegt. Das Bundesdatenschutzgesetz bleibt hingegen unverändert anwendbar. Es gelten die oben dargestellten Grundsätze.

Datenschutzrechtliche Empfehlungen zum Einsatz von WebDefence

Das BDSG findet bezüglich der Nutzung des Internets in Betrieben stets Anwendung, die anderen anwendbaren Vorschriften nur, wenn dem Mitarbeiter die private Nutzung erlaubt ist. Die Schutzbestimmungen dieser Gesetze können durch eine wirksame Einwilligung abgeändert werden. Bei erlaubter Privatnutzung ist im Hinblick auf das Fernmeldegeheimnis – übereinstimmend mit den arbeitsrechtlichen Empfehlungen – zur Absicherung des Unternehmens und von Drittanbietern, wie SurfControl, die Zustimmung der einzelnen Mitarbeiter zur Prüfung des Internet-Verkehrs sinnvoll und geboten. Die Vorschriften zu Informationsrechten des Mitarbeiters insbesondere nach dem TKG, dem TDG und dem TDDSG sind zu beachten.

Strafrechtliche Aspekte und Jugendschutz im Internet

Die strafrechtlichen Aspekte der Internet-Nutzung im Unternehmen werden ausführlich in der Komplett-Version dieses Ratgebers unter diesem Gliederungspunkt behandelt. Im Bereich des Jugendschutzes ist insbesondere der „Staatsvertrag über den Schutz der Menschenwürde und den Jugendschutz in Rundfunk und Telemedien (JMStV)“ zu beachten.

Gemäß § 5 JMStV hat der Anbieter von Telediensten dafür Sorge zu tragen, dass Jugendlichen der Zugang zu Angeboten, die geeignet sind, die Entwicklung von Jugendlichen zu beeinträchtigen, durch technische oder sonstige Mittel erschwert oder unmöglich gemacht wird.

Der Einsatz des Access Managers bietet einen derartigen Schutz. In Anbetracht der Möglichkeit, dass Jugendliche mit Hilfe des Access Manager vor dem Zugriff auf gefährdende Seiten geschützt werden, bietet dieses Programm dem Unternehmer eine nützliche Hilfe, sich seiner Verantwortung im Bereich Jugendschutz zu stellen.

HEUSSEN Rechtsanwaltsgesellschaft mbH gehört zu den großen wirtschaftsrechtlich ausgerichteten Rechtsanwaltskanzleien in Deutschland mit Büros in München, Berlin, Frankfurt und Stuttgart sowie einer Kooperation mit Heussen B.V. in Amsterdam. Die Tätigkeitsschwerpunkte liegen in den Bereichen Gesellschaftsrecht, Wettbewerbsrecht, Informationstechnologie, Bank- und Kapitalmarktrecht, Urheberrecht und gewerblicher Rechtsschutz, Bau- und Immobilienrecht, Arbeitsrecht, Öffentliches Recht, Insolvenzrecht und Energiewirtschaftsrecht. Die rechtlichen Ausführungen dieses Whitepapers wurden von Rechtsanwälten erarbeitet, die sich auf die Bereiche IT-Recht, Datenschutzrecht, Arbeitsrecht und Gesellschaftsrecht spezialisiert haben.

SurfControl Technologies ist ein führender Anbieter von Managed Internet Security Services. Die MailControl Services schützen zuverlässig gegen Spam, durch E-Mail verbreitete Viren und anstößige oder jugendgefährdende Inhalte. Viren, Spam und Content werden bereits auf Internet-Ebene ausgefiltert und in Quarantäne gestellt, so dass unerwünschte E-Mails das Unternehmensnetzwerk nicht erreichen. Die Intelligent Threat Prevention Technologie Huntsman gewährt einen proaktiven und umfassenden Schutz gegen erstmalig auftretende Gefahren aus dem Internet.

Haftungsausschluss

Dieses Whitepaper stellt einen rechtlichen Überblick dar und ersetzt nicht die rechtliche Beratung im Einzelfall. Wir bitten um Verständnis dafür, dass wir für die Richtigkeit und Vollständigkeit der in diesem Whitepaper enthaltenen Angaben und Ausführungen trotz sorgfältiger Recherche keine Haftung übernehmen.

(SurfControl: ra)

|

|